Anatomía del Ataque DDoS Cómo Funciona la Amenaza Online

En la era digital, donde la conectividad es tan vital como la electricidad, existe una amenaza constante y sigilosa capaz de paralizar servicios, empresas e incluso infraestructuras críticas: los ataques de Denegación de Servicio Distribuido (DDoS). Estos diluvios de tráfico malicioso no son ciencia ficción; ocurren miles de veces al día, en una guerra cibernética invisible para la mayoría. Comprender su funcionamiento, el impacto de botnets como Mirai y cómo nos protegemos es crucial, especialmente cuando los servicios de defensa como Cloudflare enfrentan presiones por otros frentes, como la lucha antipiratería de LaLiga.

Desentrañando el Ataque DDoS: ¿Cómo Funciona la Inundación Digital?

Un ataque de Denegación de Servicio (DoS) tiene un objetivo simple: hacer que un servicio online (un sitio web, una aplicación, un servidor de juegos) sea inaccesible para sus usuarios legítimos. Lo logra sobrecargando los recursos del servidor objetivo –su ancho de banda, capacidad de procesamiento (CPU) o memoria– hasta que colapsa o se vuelve tan lento que es inutilizable.

La «D» adicional en DDoS significa «Distribuido». Esto indica que el ataque no proviene de una única fuente, sino de miles, e incluso millones, de ordenadores y dispositivos comprometidos repartidos por todo el mundo. Estas redes de dispositivos «zombis», conocidas como botnets, son controladas remotamente por un atacante (el «botmaster»).

Existen varios tipos de ataques DDoS, pero se pueden agrupar principalmente en:

- Ataques de Volumen: El objetivo es saturar el ancho de banda de la víctima. Se envían cantidades masivas de datos utilizando protocolos como UDP (User Datagram Protocol) o ICMP (Internet Control Message Protocol). Imagina intentar llenar un embudo con una manguera de bomberos; simplemente se desborda.

- Ejemplo: Una UDP flood envía un gran número de paquetes UDP a puertos aleatorios del servidor víctima. El servidor intenta procesar cada paquete, buscando la aplicación que escucha en ese puerto. Al no encontrarla, responde con un paquete ICMP «Destination Unreachable». Si el volumen es suficientemente grande, los recursos del servidor se agotan.

- Ataques de Protocolo: Estos ataques consumen los recursos de los servidores o equipos de red intermedios (como firewalls o balanceadores de carga) explotando vulnerabilidades en los protocolos de comunicación de red (como TCP/IP).

- Ejemplo: Un SYN Flood explota el proceso de «handshake» de tres vías de TCP. El atacante envía una avalancha de peticiones SYN (solicitud de inicio de conexión) al servidor víctima, a menudo con direcciones IP de origen falsificadas. El servidor responde con un SYN-ACK y espera el ACK final del cliente, manteniendo una conexión «semiabierta». Si llegan demasiadas peticiones SYN sin el ACK final, la tabla de conexiones del servidor se llena, impidiendo nuevas conexiones legítimas.

- Ataques de Capa de Aplicación (Capa 7): Son más sofisticados y se dirigen a vulnerabilidades específicas en las aplicaciones web para agotar los recursos del servidor. Pueden ser más difíciles de detectar porque a menudo imitan el tráfico legítimo.

- Ejemplo: Una HTTP Flood consiste en enviar un gran número de peticiones HTTP GET o POST aparentemente legítimas a un servidor web. Cada petición obliga al servidor a realizar procesos (como consultas a bases de datos o carga de archivos pesados), consumiendo CPU y memoria hasta el agotamiento. Ataques como «Slowloris» mantienen conexiones abiertas el mayor tiempo posible enviando datos muy lentamente, ocupando todos los hilos de conexión disponibles en el servidor.

Mirai: Cuando las Neveras y Cámaras Atacaron Internet

Uno de los ejemplos más notorios del poder de las botnets y la vulnerabilidad del Internet de las Cosas (IoT) fue la botnet Mirai en 2016. Mirai no infectaba ordenadores tradicionales, sino dispositivos IoT mal protegidos, como cámaras de seguridad, routers domésticos e impresoras, que a menudo utilizan contraseñas de fábrica débiles y rara vez se actualizan.

Mirai escaneaba internet en busca de estos dispositivos vulnerables, los infectaba y los reclutaba para su ejército de zombis. En octubre de 2016, esta botnet lanzó uno de los ataques DDoS más grandes registrados hasta la fecha contra Dyn, un importante proveedor de servicios DNS. El ataque interrumpió el acceso a sitios web de renombre mundial como Twitter, Netflix, Spotify, Reddit, GitHub y The New York Times durante horas. Este incidente demostró dolorosamente cómo la inseguridad en dispositivos aparentemente inofensivos podía tener consecuencias a escala global. Según informes, los ataques de Mirai llegaron a superar 1 Terabit por segundo (Tbps) de tráfico.

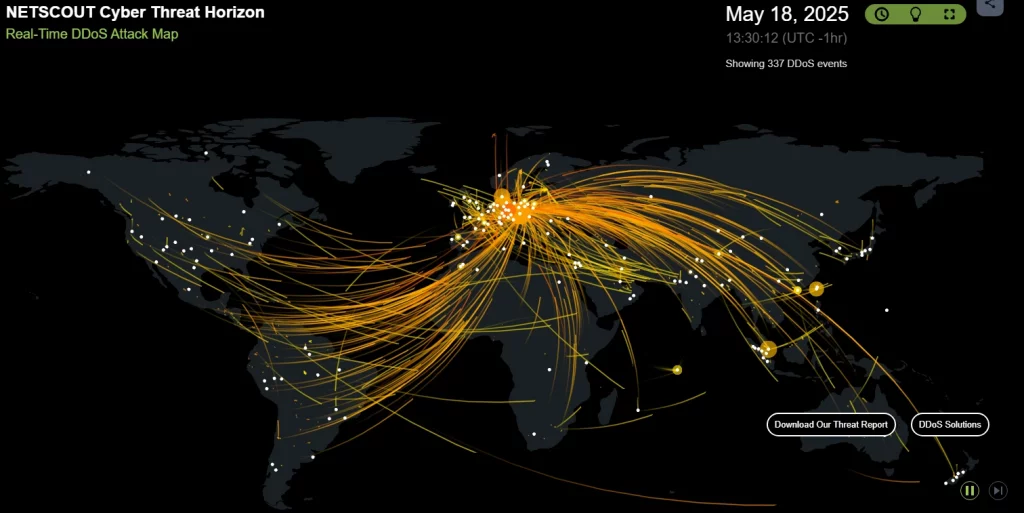

La Ciberguerra Silenciosa: DDoS entre Naciones y el Mapa de Horizon

Los ataques DDoS son una herramienta común en la ciberguerra y el hacktivismo. Se utilizan para silenciar voces disidentes, interrumpir servicios gubernamentales o empresariales en países rivales, o como cortina de humo para otras actividades maliciosas como la extracción de datos. Diariamente, miles de estos ataques cruzan fronteras invisibles.

Para visualizar esta actividad incesante, herramientas como el mapa interactivo Digital Attack Map de NetScout ofrecen una perspectiva en tiempo real (o casi real) de los ataques DDoS que ocurren en todo el mundo. Este mapa muestra los orígenes, destinos y, a veces, la magnitud y el tipo de los ataques, proporcionando una cruda imagen de la constante batalla que se libra en la infraestructura de internet. Netscout informó en su Threat Intelligence Report de la segunda mitad de 2023 que observaron casi 7.9 millones de ataques DDoS en ese periodo, con un aumento en los ataques dirigidos a la capa de aplicación.

Anonymous y los Enjambres «Naturales»

No todos los DDoS masivos provienen de botnets de malware. Grupos hacktivistas como Anonymous (especialmente en su auge) popularizaron los ataques DDoS coordinados por voluntarios. Utilizando herramientas como LOIC (Low Orbit Ion Cannon), miles de personas dirigían simultáneamente el tráfico de sus propios ordenadores hacia un objetivo. Aunque cada participante individualmente contribuía con una pequeña cantidad de tráfico, la suma de todos ellos podía generar un efecto similar al de una botnet, creando una inundación «más natural» en el sentido de que no dependía de la infección previa de dispositivos.

El Amanecer de los DDoS: Primeros Asaltos a Gran Escala

Aunque los conceptos de denegación de servicio son más antiguos, uno de los primeros ataques DDoS a gran escala ampliamente reportados fue el que lanzó en febrero del 2000 Michael Calce, un adolescente canadiense conocido como «MafiaBoy». Dirigió ataques contra sitios de alto perfil como Yahoo!, CNN, eBay, Dell y Amazon, causando interrupciones significativas y pérdidas económicas estimadas en más de mil millones de dólares. Antes de eso, en 1996, Panix, uno de los proveedores de servicios de Internet más antiguos de Nueva York, fue víctima de un devastador ataque SYN flood que lo mantuvo fuera de línea durante varios días, siendo un caso seminal en la historia de los DDoS.

Defendiéndose de la Inundación: Protección para Usuarios y Empresas

Para usuarios domésticos (evitar ser parte de una botnet):

- Contraseñas robustas y únicas: Cambia las contraseñas por defecto de tu router, cámaras IP, impresoras, televisores inteligentes, neveras conectadas y cualquier dispositivo IoT. Usa combinaciones complejas y diferentes para cada dispositivo y servicio.

- Actualizaciones al día: Mantén el firmware de tu router y dispositivos IoT actualizado, así como el sistema operativo y software (especialmente navegadores y antivirus) de tus ordenadores y móviles. Los fabricantes lanzan parches para corregir vulnerabilidades.

- Firewall activado: Asegúrate de que el firewall de tu router y el de tus ordenadores estén habilitados.

- Software de seguridad: Utiliza un buen programa antivirus y antimalware en tus ordenadores y smartphones.

- Cautela online: No descargues software de fuentes no confiables ni hagas clic en enlaces sospechosos en correos electrónicos o mensajes.

- Segmentación de red (opcional para usuarios avanzados): Si es posible, aísla tus dispositivos IoT en una red separada de tus ordenadores principales para limitar la propagación de infecciones.

Para empresas y proyectos (pequeños y grandes):

- Servicios de mitigación de DDoS: Son la primera línea de defensa. Empresas como Cloudflare, Akamai, AWS Shield, Azure DDoS Protection, y la propia Netscout ofrecen soluciones especializadas que pueden absorber y filtrar el tráfico malicioso antes de que llegue a tu infraestructura.

- Cloudflare, por ejemplo, utiliza su masiva red global para actuar como un «parachoques». Su sistema Anycast permite distribuir el tráfico del ataque a través de múltiples centros de datos, diluyendo su impacto. Analizan el tráfico en tiempo real para distinguir entre visitantes legítimos y bots maliciosos, bloqueando estos últimos.

- Infraestructura de red robusta y redundante: Disponer de suficiente ancho de banda y servidores redundantes puede ayudar a soportar picos de tráfico.

- Plan de respuesta a incidentes: Tener un protocolo claro sobre qué hacer durante un ataque DDoS es crucial para minimizar el tiempo de inactividad.

- Configuraciones de seguridad en servidores: Herramientas como

fail2ban(bloquea IPs con comportamiento sospechoso),mod_evasive(para Apache, mitiga HTTP floods), y configuraciones adecuadas del firewall del servidor. - Monitoreo constante del tráfico: Detectar anomalías en el tráfico puede ayudar a identificar un ataque en sus primeras etapas.

La Paradoja: Proteger a los Protectores

Servicios como Cloudflare son esenciales en esta lucha diaria contra los DDoS, protegiendo a millones de sitios web, desde pequeños blogs hasta grandes corporaciones e infraestructuras críticas. Irónicamente, estos mismos escudos digitales se ven a veces bajo presión por requerimientos legales o exigencias de entidades como LaLiga en su lucha contra la piratería. Si bien la protección de la propiedad intelectual es legítima, es vital que las medidas tomadas no debiliten inadvertidamente las defensas que protegen la estabilidad y seguridad de todo el ecosistema de internet. Afectar la capacidad de estos servicios para operar eficazmente podría dejarnos a todos más expuestos a la amenaza real y constante de los ataques DDoS.

Comprender la naturaleza de los DDoS y las herramientas que nos protegen es el primer paso para construir un internet más seguro y resiliente. La batalla contra la inundación digital es continua, y requiere tanto de innovación tecnológica como de una conciencia colectiva sobre la importancia de la ciberseguridad.

Publicar comentario