4Chan Bajo Ataque: Un Hackeo Masivo Expone Datos Internos y Reaviva Viejas Rivalidades

El notorio foro 4chan, cuna de innumerables fenómenos de internet (tanto los brillantes como los más oscuros), ha sido víctima de un significativo ciberataque. Desde la noche del lunes 14 de abril de 2025 y durante la mañana del martes, el sitio permaneció inaccesible para sus millones de usuarios, según confirmaron datos de plataformas como DownDetector. Poco después de que comenzaran los informes sobre la caída, la responsabilidad fue reclamada desde un foro rival, desatando una tormenta de especulaciones y dejando al descubierto las entrañas del polémico sitio.

«Operación Soyclipse»: La Reclamación y los Detalles del Ataque

Un usuario del foro soyjack.party, un sitio derivado y a menudo en conflicto con 4chan, se atribuyó la autoría del ataque, bautizándolo como «Operación Soyclipse». Según esta fuente, el hackeo no fue un acto impulsivo, sino el resultado de una infiltración sigilosa que se mantuvo latente durante más de un año. El atacante, una vez dentro de los sistemas de 4chan, habría esperado el momento oportuno para ejecutar su plan.

Las acciones llevadas a cabo durante el ataque fueron diversas y de gran impacto:

- Reapertura de /qa/: El atacante reabrió el tablero

/qa/(Questions and Answers), un subforo que había sido clausurado previamente por 4chan debido a su contenido problemático y a las constantes guerras internas entre facciones de usuarios, precisamente el caldo de cultivo donde naciósoyjack.party. - Filtración de Información del Staff: Se expuso información personal sensible perteneciente al equipo de 4chan. Medios como The Daily Dot reportaron haber accedido a una lista que supuestamente contenía datos de contacto de 218 moderadores, administradores y «janitors» (personal de limpieza de contenido). Aunque la autenticidad de esta lista circula online, no ha podido ser verificada de forma independiente.

- Exposición de Código Fuente y Herramientas Internas: Parte del código fuente de 4chan fue presuntamente filtrado. Además, se compartieron capturas de pantalla en

soyjack.partyque parecían mostrar acceso de administrador a 4chan, conversaciones privadas de moderadores y herramientas internas que revelaban datos como la ubicación, el host y la dirección IP de los usuarios del sitio. - Caída del Sitio: Ante la magnitud del compromiso, los propios moderadores de 4chan habrían decidido desconectar los servidores en un intento desesperado por retomar el control y evaluar los daños.

¿Por Qué? La Rivalidad entre 4chan y Soyjack.party

La motivación detrás de este ataque parece arraigada en la tensa relación entre 4chan y soyjack.party. Este último nació en 2020, precisamente anunciado en el tablero /qa/ de 4chan antes de que fuera cerrado. Los usuarios de soyjack.party, centrados en gran medida alrededor de los memes «wojack» y «soyjack», consideraban que la moderación de 4chan se había vuelto demasiado estricta y «blanda». Veían el cierre de /qa/ como un acto de opresión.

Históricamente, usuarios de soyjack.party han estado involucrados en «raids» (incursiones coordinadas) contra foros relacionados con 4chan, como subreddits, forzándolos a volverse privados. Este hackeo masivo parece ser la culminación de esta hostilidad, un «golpe de gracia» en su particular guerra cultural y digital.

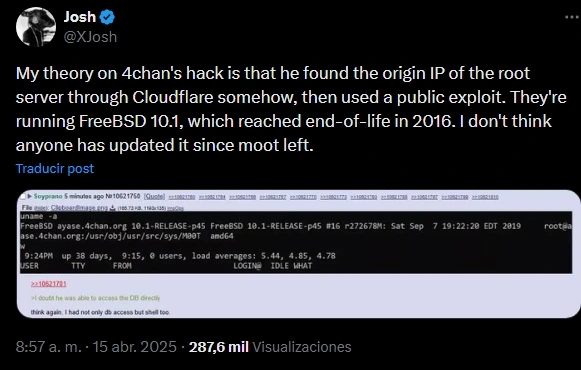

Las Vulnerabilidades Técnicas: Del FreeBSD a Ghostscript

Inicialmente, surgieron teorías sobre cómo se logró el acceso. Un usuario de Twitter (@XJosh) postuló que el atacante podría haber encontrado la IP original del servidor raíz de 4chan (posiblemente eludiendo Cloudflare) y luego explotado una vulnerabilidad pública en el sistema operativo. Se mencionó que 4chan podría estar corriendo FreeBSD 10.1, una versión cuyo soporte oficial terminó en 2016, lo que implicaría una falta de actualizaciones críticas de seguridad desde la partida de «moot», el fundador original.

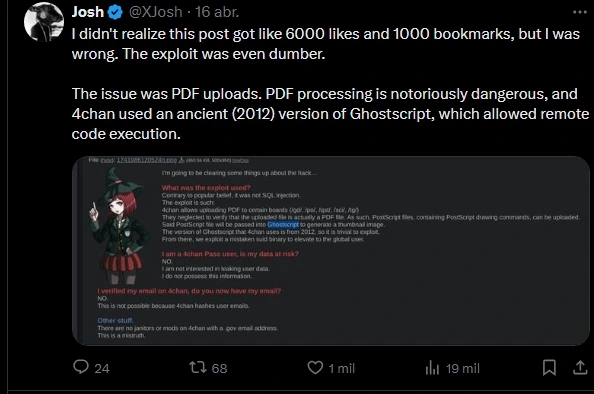

Sin embargo, el propio usuario de Twitter corrigió posteriormente su teoría, señalando una vulnerabilidad aún más básica y conocida: el procesamiento de archivos PDF. Según esta versión actualizada, el problema residía en que 4chan utilizaba una versión extremadamente antigua (del año 2012) de Ghostscript, un software intérprete para archivos PostScript y PDF. El procesamiento de PDFs es conocido por ser una fuente de riesgos de seguridad, y una versión tan desactualizada de Ghostscript contenía vulnerabilidades conocidas que permitían la ejecución remota de código (RCE). Esto significa que un atacante, simplemente subiendo un archivo PDF especialmente diseñado, podría haber tomado control del servidor.

Consecuencias, Rumores y Preocupación

La filtración de datos personales ha generado, como es lógico, una gran preocupación entre el staff de 4chan. En servidores de Discord donde presuntamente se comunican, se discutían medidas de seguridad y se expresaba inquietud por la información expuesta.

Paralelamente, el hackeo reavivó viejos rumores y teorías conspirativas. Se difundió la afirmación de que algunos correos electrónicos de moderadores filtrados tenían dominios .gov (gubernamentales), alimentando la narrativa popular entre ciertos círculos (incluidos usuarios de soyjack.party) de que 4chan es en realidad un «honeypot», una trampa operada por agencias federales para monitorizar actividades.

Es crucial tratar esta información con escepticismo. A pesar de las numerosas capturas de pantalla del hackeo que circulan, no se ha presentado evidencia sólida de dichos correos .gov. De hecho, análisis independientes de los datos filtrados supuestamente no encontraron ninguno. Además, como señala la lógica, ¿por qué agentes operando de incógnito usarían sus correos oficiales?

Mientras tanto, desde soyjack.party se jactaban de una «oleada de refugiados» provenientes de 4chan tras el ataque, aunque admitían que estos nuevos usuarios «no se estaban adaptando bien a la cultura» del sitio.

Conclusión

El hackeo a 4chan es un evento significativo que va más allá de la simple caída temporal de un sitio web. Expone la vulnerabilidad potencial incluso de plataformas online masivas y notorias, especialmente si no mantienen al día sus sistemas (como parece indicar el uso de una versión de Ghostscript de 2012). Revela las profundas divisiones y la toxicidad que pueden existir entre comunidades online rivales, capaces de escalar a ciberataques destructivos. Y, finalmente, saca a la luz las operaciones internas y los datos del personal de uno de los rincones más influyentes y controvertidos de internet. Cabe destacar que, a fecha de hoy, 17 de abril de 2025, el foro principal de 4chan sigue sin estar operativo, dejando en el aire las consecuencias a largo plazo para los afectados y para el futuro del propio sitio.

Publicar comentario